Bất chấp những tiến bộ trong an ninh mạng, ransomware vẫn tiếp tục là mối đe dọa đối với các doanh nghiệp thuộc mọi quy mô. Đa năng và khó ngăn chặn, các cuộc tấn công bằng ransomware là một hoạt động tội phạm béo bở có thể khiến một công ty thiệt hại từ vài nghìn đến hàng triệu đô la.

Đọc để tìm hiểu về các loại và các ví dụ nguy hiểm nhất của ransomware và xem lý do tại sao các doanh nghiệp đầu tư mạnh vào việc ngăn chặn các loại tấn công này.

Ransomware là gì?

Ransomware là một loại phần mềm chặn quyền truy cập vào hệ thống hoặc các tệp cho đến khi nạn nhân trả tiền chuộc. Hầu hết các cuộc tấn công khiến dữ liệu không thể truy cập được thông qua mã hóa, nhưng một số chương trình ngăn người dùng khởi động thiết bị của họ.

Ransomware thường lây nhiễm vào hệ thống theo một trong những cách sau:

-

- Tệp đính kèm hoặc liên kết độc hại trong email lừa đảo.

- Tải xuống từng ổ từ một trang web bị nhiễm.

- Một phần cứng bị nhiễm bệnh.

- Một con sâu khai thác lỗ hổng hệ thống.

Đây là cách thức hoạt động của một cuộc tấn công ransomware trung bình:

- Người dùng nhận được email lừa đảo và đã nhầm lẫn khi nhấp vào một liên kết độc hại.

- Ransomware âm thầm cài đặt vào hệ thống và định vị dữ liệu mục tiêu.

- Chương trình mã hóa dữ liệu trong nền.

- Khi quá trình mã hóa hoàn tất, nạn nhân sẽ nhận được tin nhắn từ những kẻ tấn công yêu cầu tiền chuộc để đổi lấy khóa giải mã.

Tin tặc thường yêu cầu thanh toán bằng Bitcoin hoặc các loại tiền điện tử tương tự. Tiền chuộc luôn có thời hạn. Nếu nạn nhân quyết định phá vỡ thời hạn, những kẻ tấn công có thể tăng giá hoặc xóa khóa giải mã.

Đưa tiền cho những kẻ tấn công không phải lúc nào cũng kết thúc một cuộc tấn công bằng ransomware. Một số chương trình cũng lây nhiễm sang các thiết bị khác trên mạng, tạo điều kiện cho các cuộc tấn công tiếp theo. Các ví dụ khác về ransomware cũng lây nhiễm phần mềm độc hại cho nạn nhân, chẳng hạn như Trojan ăn cắp thông tin đăng nhập.

Các loại ransomware

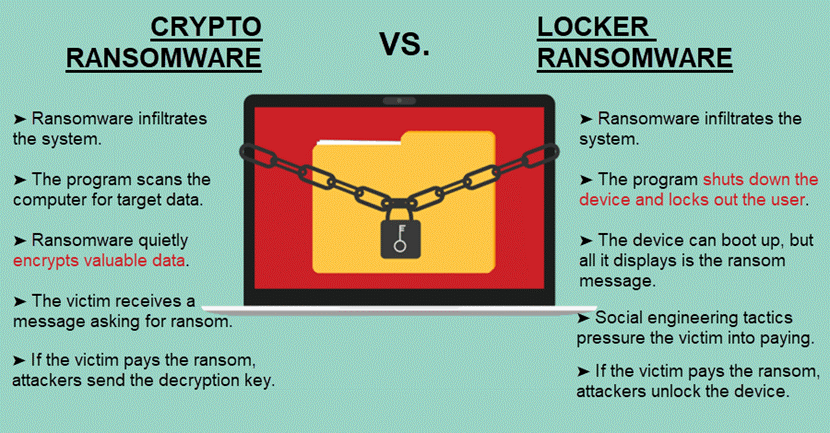

Crypto Ransomware

Các cuộc tấn công mã hóa ransomware (hoặc bộ khóa dữ liệu) mã hóa các tệp trên máy tính để ngăn nạn nhân truy cập dữ liệu. Cách dễ nhất để khôi phục dữ liệu là sử dụng khóa giải mã, đây là thứ mà những kẻ tấn công đưa ra để đổi lấy tiền chuộc.

Crypto ransomware thường không mã hóa tất cả dữ liệu trên thiết bị. Thay vào đó, chương trình sẽ âm thầm quét máy tính để tìm dữ liệu có giá trị và chỉ mã hóa các tệp đó. Các mục tiêu điển hình cho một cuộc tấn công tiền điện tử là thông tin tài chính, dự án công việc và các tệp kinh doanh nhạy cảm.

Loại ransomware này không khóa máy tính. Nạn nhân có thể tiếp tục sử dụng thiết bị của họ ngay cả khi họ từ chối trả tiền chuộc.

Locker Ransomware

Các cuộc tấn công Locker ransomware sẽ khóa toàn bộ máy tính thay vì mã hóa các tệp cụ thể. Những kẻ tấn công sau đó hứa sẽ mở khóa thiết bị nếu nạn nhân trả tiền chuộc.

Một cuộc tấn công khóa thường cho phép người dùng khởi động thiết bị. Tuy nhiên, thiết bị có quyền truy cập hạn chế và cho phép nạn nhân chỉ tương tác với kẻ tấn công.

Những kẻ tấn công đằng sau mã độc tống tiền thường sử dụng kỹ thuật xã hội để ép nạn nhân trả tiền chuộc. Bắt chước cơ quan thuế hoặc cơ quan thực thi pháp luật là một thủ đoạn phổ biến.

Sử dụng các chiến lược sao lưu hợp lý để bảo vệ doanh nghiệp của bạn khỏi các cuộc tấn công bằng ransomware và mã độc khóa.

Ví dụ về ransomware

1. Reveton (hoặc Police Trojan)

Reveton ransomware bắt đầu xuất hiện vào cuối năm 2012. Tin tặc đã phát tán Reveton thông qua 3 chiến thuật:

-

- Các gói phần mềm độc hại (chẳng hạn như BlackHole hoặc Cool Exploit Kit) trên các trang web không an toàn.

- Spam chiến dịch email.

- Email lừa đảo.

Khi vào bên trong máy tính, Reveton sẽ quét thiết bị để tìm các plugin lỗi thời hoặc có thể khai thác được. Nếu hệ thống có điểm yếu, chương trình sẽ khóa thiết bị và ngăn người dùng truy cập vào máy tính.

Reveton dựa vào kỹ thuật xã hội để gây áp lực buộc nạn nhân phải trả tiền chuộc vì những kẻ tấn công thường đóng giả FBI hoặc lực lượng cảnh sát địa phương. Thông báo đòi tiền chuộc thường nói rằng người dùng đã tham gia vào hoạt động bất hợp pháp và ra lệnh cho nạn nhân phải nộp phạt.

Các quan chức đã bắt giữ người tạo ra Reveton ban đầu vào năm 2013, nhưng các biến thể khác nhau của chương trình vẫn đang hoạt động. Các phiên bản mới nhất của ransomware cài đặt phần mềm độc hại đánh cắp mật khẩu nằm trong hệ thống sau khi nạn nhân trả tiền chuộc.

2. CryptoLocker

Báo cáo đầu tiên của CryptoLocker xảy ra vào tháng 9 năm 2013. Trojan này nhắm mục tiêu vào các thiết bị chạy Microsoft Windows và lây lan qua các tệp đính kèm email bị nhiễm và một botnet Gameover ZeuS.

Sau khi được kích hoạt, CryptoLocker đã mã hóa các tệp trên ổ đĩa cục bộ và được gắn kết bằng mật mã khóa công khai RSA. CryptoLocker là ransomware đầu tiên mã hóa dữ liệu bằng một khóa đối xứng khác nhau cho mỗi tệp. Chương trình có thể mã hóa 70 định dạng tệp.

Các tác giả của CryptoLocker đã tống tiền thành công khoảng 3 triệu đô la trong chín tháng. Vào tháng 5 năm 2014, Bộ Tư pháp Hoa Kỳ đã vô hiệu hóa mạng botnet Gameover ZeuS. Các nhà điều hành cũng phát hiện ra cơ sở dữ liệu khóa riêng của CryptoLocker, cho phép nạn nhân khôi phục dữ liệu bị mất bằng một công cụ trực tuyến đơn giản.

3. CryptoWall

CryptoWall xuất hiện lần đầu tiên vào đầu năm 2014. Phần mềm tống tiền này lây lan qua email lừa đảo, bộ dụng cụ khai thác và quảng cáo độc hại. Sau khi cài đặt, chương trình:

-

- Mã hóa dữ liệu.

- Xáo trộn tên tệp để gây nhầm lẫn cho nạn nhân.

- Xóa điểm khôi phục hệ thống.

Máy chủ Command-and-control lưu trữ các khóa giải mã, vì vậy không thể giải mã cục bộ. Một tính năng đáng chú ý của CryptoWall là những kẻ tấn công luôn đề nghị giải mã một tệp miễn phí.

Khoản tiền chuộc điển hình là 700 đô la Bitcoin, một khoản phí tăng gấp đôi sau một tuần nếu nạn nhân không tuân thủ yêu cầu.

4. TorrentLocker

TorrentLocker là một Trojan ransomware bắt đầu xuất hiện vào năm 2014. TorrentLocker chủ yếu lây lan qua các chiến dịch email spam. Việc nhấp vào tệp đính kèm trong một email bị hỏng có hai hậu quả:

-

- Tệp cài đặt TorrentLocker trên thiết bị.

- Ransomware thu thập các liên hệ email cục bộ và gửi thêm các email spam.

Khi quá trình lây nhiễm bắt đầu, TorrentLocker sẽ quét hệ thống để tìm các chương trình và tệp trước khi ẩn nội dung thông qua mã hóa AES. Chương trình cũng xóa các bản sao ổ đĩa của Windows để ngăn việc khôi phục hệ thống. Tiền chuộc thường trị giá khoảng 500 đô la Bitcoin và nạn nhân có ba ngày để trả.

5. TeslaCrypt

TeslaCrypt là một Trojan ransomware được phát hành vào tháng 2 năm 2015 nhằm vào các game thủ sử dụng máy tính Windows. Chương trình này lan truyền thông qua việc khai thác Angler Adobe Flash.

Khi vào bên trong hệ thống, TeslaCrypt đã tìm kiếm các tệp dữ liệu và mã hóa chúng bằng mã hóa AES. TeslaCrypt đã nhắm mục tiêu 185 loại dữ liệu trong 40 trò chơi điện tử khác nhau, đáng chú ý nhất là World of Warcraft và Minecraft. Dữ liệu lưu được mã hóa ransomware, hồ sơ người chơi, bản đồ tùy chỉnh và mod trò chơi.

Để giải mã các tập tin, nạn nhân phải trả 500 USD tiền chuộc bằng Bitcoin. Các phiên bản sau của TeslaCrypt cũng được mã hóa Word, PDF, JPEG và các phần mở rộng tệp khác.

Vào tháng 5 năm 2016, các tác giả của TeslaCrypt đã đóng cửa ransomware bằng cách phát hành khóa giải mã chính. Sau đó, ESET đã phát triển một công cụ giải mã miễn phí mà nạn nhân có thể khôi phục dữ liệu đã mã hóa.

6. SamSam (hay còn gọi là Samas hoặc SamsamCrypt)

SamSam bắt đầu xuất hiện vào cuối năm 2015. Ransomware này không dựa trên bất kỳ hình thức kỹ thuật xã hội nào. Thay vào đó, SamSam lây lan bằng cách khai thác các lỗ hổng hệ thống trong các máy chủ lưu trữ JBoss.

Khi vào bên trong hệ thống, những kẻ tấn công có được quyền quản trị và chạy một tệp thực thi mã hóa dữ liệu. Nạn nhân không cần mở tệp đính kèm hoặc ứng dụng bị nhiễm.

Theo thời gian, SamSam đã phát triển và bắt đầu khai thác các lỗ hổng trong:

-

- Giao thức máy tính để bàn từ xa (RDP).

- Máy chủ web dựa trên Java.

- Máy chủ giao thức truyền tệp (FTP).

SamSam đã tống tiền hơn 6 triệu đô la và gây ra thiệt hại hơn 30 triệu đô la.

Các báo cáo công khai cuối cùng của SamSam là vào giữa đến cuối năm 2018. Tuy nhiên, không có vụ bắt giữ nào xảy ra, cũng như chưa từng có thông báo chính thức về việc hủy bỏ chương trình.

7. Locky

Các cuộc tấn công Locky đầu tiên xảy ra vào tháng 2 năm 2016 khi tin tặc gửi khoảng nửa triệu email bị hỏng đến các địa chỉ ngẫu nhiên.

Locky lây lan bằng cách gửi email lừa đảo với các tệp đính kèm độc hại. Một chiến lược điển hình là gửi hóa đơn giả với tài liệu Microsoft Word bị nhiễm độc có chứa macro độc hại.

Nếu nạn nhân bật macro Office trong tài liệu bị hỏng, một tệp nhị phân sẽ tải xuống một Trojan mã hóa tất cả các tệp có phần mở rộng cụ thể. Locky tạo khóa giải mã ở phía máy chủ, khiến cho việc giải mã thủ công là không thể.

Locky có thể mã hóa hơn 160 loại tệp. Trọng tâm của chương trình là nhắm mục tiêu các loại tệp phổ biến trong nhóm phát triển, kỹ thuật và QA. Sau khi mã hóa, nạn nhân phải tải xuống Tor và truy cập trang web Dark Web để biết thêm thông tin. Một khoản tiền chuộc điển hình nằm trong khoảng từ 0,5 đến 1 Bitcoin.

Phiên bản sau của Locky bắt đầu sử dụng tệp đính kèm JavaScript tự động chạy nếu người dùng mở tệp.

8. Cerber

Cerber nổi lên vào tháng 2 năm 2016 và là một chương trình Ransomware-as-a-Service (RaaS). Bên thứ ba có thể sử dụng Cerber để tấn công người dùng và đổi lại, trả cho chủ sở hữu một khoản phí liên kết.

Cerber nhắm mục tiêu người dùng Office 365 dựa trên đám mây bằng các chiến dịch lừa đảo. Thông thường, nạn nhân nhận được email có tài liệu Office. Nếu nạn nhân mở tệp, ransomware sẽ âm thầm mã hóa dữ liệu trong nền. Nạn nhân sau đó đã tìm thấy một ghi chú đòi tiền chuộc trong một thư mục được mã hóa hoặc dưới dạng nền máy tính để bàn.

Dưới đây là một số con số đặt Cerber vào quan điểm:

-

- Vào tháng 7 năm 2016, Cerber đã lây nhiễm cho hơn 150.000 nạn nhân thông qua 161 chiến dịch.

- Những kẻ tấn công đã đánh cắp khoảng 2,3 triệu đô la trong năm 2016.

- Đỉnh điểm vào đầu năm 2017, Cerber là nguyên nhân của 26% tổng số cuộc tấn công ransomware.

Không có báo cáo nào về các cuộc tấn công Cerber trong năm 2018. Những kẻ tấn công đã chuyển sang phần mềm tống tiền tiên tiến hơn, chẳng hạn như GandCrab và SamSam.

9. Petya

Petya là một chương trình xuất hiện lần đầu tiên vào tháng 3 năm 2016. Thay vì mã hóa các tệp, Petya mã hóa toàn bộ ổ cứng. Petya chủ yếu lây lan qua các bộ phận nhân sự của các công ty từ vừa đến lớn. Những kẻ tấn công thường gửi đơn xin việc giả mạo với các tệp PDF bị nhiễm hoặc liên kết Dropbox.

Một cuộc tấn công bắt đầu bằng việc lây nhiễm bản ghi khởi động chính của máy tính (MBR). Sau đó, Petya ghi đè bộ nạp khởi động Windows và khởi động lại hệ thống. Khi khởi động, tải trọng sẽ mã hóa Bảng Tệp Chính của hệ thống tệp NTFS. Sau đó, nạn nhân nhìn thấy một ghi chú tiền chuộc yêu cầu thanh toán bằng Bitcoin.

Các tổ chức bị ransomware nhắm mục tiêu có thể đảm bảo tính liên tục của doanh nghiệp và tính khả dụng của dữ liệu với dịch vụ phục hồi sau thảm họa.

Những kẻ tấn công thường kết hợp Petya với Mischa, một chương trình phụ sẽ kích hoạt nếu Petya không cài đặt được. Mischa mã hóa tài liệu người dùng và các tệp thực thi.

Khi các công ty trở nên tốt hơn trong việc ngăn chặn các cuộc tấn công Petya, chương trình đã phát triển thành các phiên bản phức tạp hơn được gọi là NotPetya và GoldenEye.

10. KeRanger (hay còn gọi là OSX.KeRanger.A)

KeRanger xuất hiện vào tháng 3 năm 2016 và là ransomware đầu tiên lây nhiễm vào các thiết bị Mac chạy OS X. KeRanger lây lan qua tệp thiết lập của Transmission, một ứng dụng BitTorrent mã nguồn mở.

Khi nạn nhân tải xuống trình cài đặt bị nhiễm, KeRanger sẽ âm thầm cài đặt trên hệ thống. Sau ba ngày, KeRanger mã hóa khoảng 300 loại tệp khác nhau trên các thư mục Người dùng và Tập tin. Sau đó, chương trình tải xuống một tệp văn bản yêu cầu nạn nhân trả một Bitcoin.

Giống như CryptoWall, những kẻ tấn công KeRanger thường đề nghị giải mã một tệp miễn phí. Các tác giả cũng tuyên bố có một hệ thống bán vé bàn trợ giúp cho các câu hỏi của nạn nhân.

11. Jigsaw

Jigsaw xuất hiện lần đầu tiên vào tháng 4 năm 2016. Phần mềm ransomware này dần dần xóa các tệp tin mỗi giờ nạn nhân từ chối trả tiền chuộc. Tên ban đầu của Jigsaw là BitcoinBlackmailer, nhưng tên này đã thay đổi sau khi những kẻ tấn công bắt đầu sử dụng hình ảnh từ nhượng quyền phim Saw.

Jigsaw lây lan qua tệp đính kèm độc hại trong email spam. Sau khi được kích hoạt, chương trình sẽ mã hóa tất cả các tệp người dùng và MBR (bản ghi khởi động chính). Sau đó, một màn hình bật lên yêu cầu một khoản tiền chuộc và thông báo rằng nạn nhân có một giờ để trả, hoặc chương trình sẽ xóa một tệp ngẫu nhiên. Jigsaw tiếp tục xóa dữ liệu trong tối đa 72 giờ, sau đó chương trình sẽ xóa vĩnh viễn tất cả các tệp được mã hóa.

Jigsaw thông báo cho nạn nhân biết rằng bất kỳ nỗ lực nào để khởi động lại máy tính hoặc kết thúc quá trình sẽ xóa ngay lập tức 1.000 tệp ngẫu nhiên. Tuy nhiên, Jigsaw có thể được thiết kế ngược để loại bỏ mã hóa do chương trình sử dụng.NET Framework.

Các phiên bản mới nhất của Jigsaw cũng đe dọa tiết lộ thông tin nhận dạng cá nhân (PII), gây thêm áp lực buộc nạn nhân phải trả tiền chuộc.

12. Dharma (hay còn gọi là CrySIS)

Dharma ransomware xuất hiện lần đầu tiên vào năm 2016 nhưng đã trở thành chủ đề nóng vào giữa năm 2019. Pháp chỉ nhắm vào hệ thống Windows. Phần mềm tống tiền này có ba phương thức phân phối:

-

- Email rác: Nạn nhân nhận được email chứa tệp đính kèm bị nhiễm với phần mở rộng tệp kép. Các tệp đính kèm này xuất hiện dưới dạng không thể thực thi trong cài đặt Windows mặc định.

- Tệp cài đặt bị hỏng

- Các lỗ hổng RDP: Những kẻ tấn công nhắm vào một điểm yếu trong Giao thức Máy tính Từ xa. Quá trình này đòi hỏi phải cưỡng bức Windows RDP của nạn nhân.

Khi vào trong hệ thống, Dharma mã hóa tất cả các loại tệp. Chương trình cũng xóa tất cả các Điểm khôi phục của Windows.

13. ZCryptor

ZCryptor là một loại sâu ransomware năm 2016, mã hóa các tệp và tự lây lan sang các thiết bị khác trong mạng.

ZCryptor lây nhiễm cho nạn nhân ban đầu bằng cách bắt chước tệp thiết lập của một chương trình thông thường hoặc tệp Microsoft Office. Khi ở trong mạng, sâu này sẽ lây nhiễm các ổ đĩa ngoài và ổ đĩa flash để tự phân phối đến các máy tính khác trong mạng.

Sau khi cuộc tấn công lan đến đủ thiết bị, ZCryptor sẽ mã hóa các tệp và yêu cầu tiền chuộc. Khoản tiền chuộc ban đầu bắt đầu từ 1,2 Bitcoin nhưng tăng lên 5 Bitcoin nếu nạn nhân không trả sau bốn ngày.

ZCryptor có thể mã hóa 80 định dạng tệp tin khác nhau. Dữ liệu được mã hóa có phần mở rộng .zcrypt.

14. WannaCry

Cuộc tấn công WannaCry đầu tiên xảy ra vào tháng 5 năm 2017. Đến cuối năm, WannaCry đã lây lan trên 150 quốc gia và lây nhiễm khoảng 300.000 máy tính.

Sâu ransomware này nhắm mục tiêu vào các máy tính có phiên bản Microsoft Windows lỗi thời, khai thác lỗ hổng EternalBlue trong giao thức SMB. Khi vào trong hệ thống, WannaCry đã khóa người dùng và yêu cầu thanh toán. Tiền chuộc dao động từ $ 300 đến $ 600 bằng Bitcoin.

Các tên khác của WannaCry là WannaCrypt, WCry, Wana Decrypt0r 2.0, WannaCrypt0r 2.0 và Wanna Decryptor.

Các chuyên gia bảo mật đã nhanh chóng tìm ra một miền chuyển đổi tiêu diệt đã kết thúc WannaCry. WannaCry vẫn là một thành công tội phạm, gây thiệt hại hơn 4 tỷ USD trên toàn thế giới.

15. Bad Rabbit

Bad Rabbit bắt đầu lây lan qua các cuộc tấn công bằng ổ đĩa vào năm 2017. Các cuộc tấn công này xảy ra khi tin tặc khai thác một trang web không an toàn để đặt bẫy ransomware. Khi người dùng tải xuống bất kỳ tệp thông thường nào, trang web cũng gửi ransomware và lây nhiễm cho thiết bị.

Bad Rabbit có nhiều điểm tương đồng với WannaCry và Petya. Chương trình mã hóa các bảng tệp của nạn nhân và yêu cầu thanh toán bằng Bitcoin để cung cấp khóa giải mã.

Bad Rabbit được cài đặt thông qua một bản cập nhật Adobe Flash sai. Mặc dù bản cập nhật không có thật cho phép Bad Rabbit lây lan nhanh chóng, nhưng chiến thuật này đã cho phép các chuyên gia bảo mật phát triển một phương pháp ngăn chặn đơn giản vào tháng 10 năm 2017. Trong thời gian ngắn, Bad Rabbit đã quản lý để lây nhiễm một số mục tiêu cấp cao, chẳng hạn như Interfax và Bộ Cơ sở hạ tầng Ukraine.

16. GandCrab

Cuộc tấn công GandCrab đầu tiên xảy ra vào tháng 1 năm 2018. Phần mềm tống tiền này nhắm mục tiêu đến người dùng của các trang web nội dung người lớn. GandCrab đã hack webcam của nạn nhân và đe dọa sẽ tung ra những cảnh quay đáng xấu hổ trừ khi mục tiêu trả tiền chuộc.

GandCrab chỉ nhắm mục tiêu các hệ thống Microsoft Windows. Tất cả các khoản thanh toán đều ở dạng tiền điện tử có tên là Dash và tiền chuộc nằm trong khoảng từ 600 đến 600.000 đô la.

GandCrab là một trong những mối đe dọa ransomware tích cực nhất trong năm 2018. Các nhà cung cấp bảo mật và cảnh sát đã làm việc cùng nhau để phát triển một công cụ giải mã để giải cứu dữ liệu của nạn nhân. Do đó, nhóm nghiên cứu đằng sau GandCrab đã thông báo rằng họ quyết định ngừng sử dụng ransomware.

17. Ryuk

Ryuk ransomware bắt đầu lây lan vào tháng 8 năm 2018. Một cuộc tấn công điển hình mã hóa các tệp và ổ đĩa mạng trước khi vô hiệu hóa tùy chọn Khôi phục Hệ thống Windows.

Nhóm đứng sau Ryuk là WIZARD SPIDER, một nhóm có tiếng là nhắm vào các doanh nghiệp lớn và yêu cầu tiền chuộc cao. Nhóm có trụ sở tại Nga này đã đánh cắp khoảng 3,7 triệu đô la từ 52 giao dịch nhờ Ryuk.

Sự lây nhiễm Ryuk bắt đầu với một email lừa đảo trực tuyến và chức năng tải xuống dựa trên địa lý. Sau khi Ryuk vào mạng, một tệp đòi tiền chuộc RyukReadMe.txt yêu cầu thanh toán bằng Bitcoin. Nhu cầu tiền chuộc phụ thuộc vào quy mô của mục tiêu.

18. Phobos

Phobos lần đầu tiên xuất hiện vào đầu năm 2019. Phần mềm ransomware này có nhiều điểm tương đồng với Dharma, vì vậy hai chương trình có thể có cùng tác giả.

Phobos dựa vào các kết nối Máy tính Từ xa (RDP) yếu để xâm nhập vào mạng. Hacking máy chủ RDP là một quy trình rẻ tiền, cho phép những kẻ tấn công đằng sau Phobos tính phí thấp hơn so với các phần mềm tống tiền khác nhắm mục tiêu vào các doanh nghiệp. Nhu cầu tiền chuộc trung bình từ một cuộc tấn công Phobos là 18.755 đô la.

19. Netwalker

Nhóm tội phạm mạng Circus Spider đã tạo ra Netwalker vào năm 2019. Điều khiến Netwalker trở nên khác biệt là những kẻ tấn công luôn rò rỉ một mẫu dữ liệu bị đánh cắp trước khi liên hệ với nạn nhân. Nếu công ty quyết định bỏ qua yêu cầu đòi tiền chuộc, phần dữ liệu còn lại sẽ chuyển đến Dark Web.

Vào tháng 3 năm 2020, Circus Spider bắt đầu cung cấp Netwalker trên cơ sở RaaS. Việc chuyển sang RaaS cho phép những kẻ tấn công nhắm mục tiêu vào nhiều tổ chức hơn và tăng quy mô tiền chuộc của chúng.

20. Sodinoki

Sodinoki xuất hiện lần đầu tiên vào tháng 4 năm 2019. Sodinoki (còn được gọi là Sodin và REvil) nhắm mục tiêu chủ yếu là các công ty Mỹ và châu Âu.

Phần mềm tống tiền này có được quyền truy cập thông qua các cuộc tấn công brute-force, khai thác máy chủ hoặc email lừa đảo. Sau khi vượt qua phần mềm chống vi-rút, Sodinokibi tải xuống tệp.zip JavaScript và mã hóa dữ liệu trong khi di chuyển qua mạng.

Những kẻ tấn công đứng sau Sodinokibi đã gây áp lực lên nạn nhân bằng cách tăng gấp đôi số tiền chuộc sau mỗi vài ngày. Ransomware này cũng sẽ cài đặt lại nếu tệp.zip gốc vẫn còn trong hệ thống.

21. Mê

Cuộc tấn công đầu tiên được biết đến của Maze ransomware là vào tháng 5 năm 2019. Kế hoạch lây nhiễm ban đầu dựa vào email spam và bộ công cụ khai thác, nhưng giờ những kẻ tấn công sử dụng nhiều chiến thuật và kỹ thuật khác nhau. Tin tặc thường thuê một diễn viên để phân tích doanh thu và điểm yếu của nạn nhân.

Khi Maze vi phạm mạng, chương trình sẽ di chuyển ngang qua hệ thống và triển khai mã hóa tệp trên tất cả các ổ đĩa. Maze mã hóa dữ liệu bằng thuật toán ChaCha20 và RSA.

Trước khi mã hóa, Maze sẽ lọc dữ liệu. Nếu nạn nhân quyết định bỏ qua yêu cầu đòi tiền chuộc, tin tặc sẽ đe dọa bán hoặc giải phóng dữ liệu và gây ra sự cố GDPR.

Vào tháng 11 năm 2020, nhóm Maze thông báo rằng ransomware không còn hoạt động nữa. Tin tức xuất hiện trên trang web Maze trên Dark Web.

22. Snake

Snake, còn được gọi là Ekans, xuất hiện lần đầu tiên vào tháng 1 năm 2020. Không giống như các ransomware khác nhắm vào các doanh nghiệp, Snake lây lan thông qua các hệ thống kiểm soát công nghiệp (ICS).

Các tin tặc đằng sau Snake sử dụng phiên bản RDP bị lộ với mật khẩu yếu để truy cập và lây nhiễm môi trường ICS. Khi chương trình nằm trong hệ thống, Snake sẽ mã hóa dữ liệu thông qua sự kết hợp của mật mã đối xứng và bất đối xứng.

Snake không tấn công các tệp hoặc chương trình của hệ điều hành. Các máy tính bị nhiễm vẫn khởi động được, nhưng Snake ngăn chặn quyền truy cập vào dữ liệu mục tiêu.

23. WastedLocker

WastedLocker bắt đầu tấn công các doanh nghiệp vào tháng 5 năm 2020. Nổi tiếng với yêu cầu tiền chuộc cao, các tin tặc đứng sau WasteLocker đòi hàng triệu đô la cho mỗi nạn nhân.

WasteLocker là một ví dụ về ransomware được nhắm mục tiêu. Mỗi cuộc tấn công đều có một kế hoạch tùy chỉnh để xâm phạm một công ty cụ thể. Thông báo đòi tiền chuộc luôn đề cập đến nạn nhân theo tên và tất cả các tệp được mã hóa đều có phần mở rộng .garminwasted.

WasteLocker mã hóa dữ liệu với sự kết hợp của các thuật toán AES và RSA. Điều làm nên sự khác biệt của ransomware này là một khóa RSA công khai mã hóa các tệp. Hầu hết các chương trình khác tạo ra một khóa RSA công khai duy nhất cho mỗi lần lây nhiễm.

Các công ty không được bỏ qua sự nguy hiểm của ransomware. Số lượng các cuộc tấn công ngày càng tăng đảm bảo hầu hết các doanh nghiệp sẽ phải đối mặt với mối đe dọa này vào một thời điểm nào đó. Sử dụng hướng dẫn của chúng tôi để ngăn chặn và phát hiện ransomware để đảm bảo an toàn cho doanh nghiệp của bạn.

Viettelco hy vọng bạn đã có cái nhìn tổng quan cũng như biết được cách thức lây nhiếm một số ransomeware sau khi đọc bài viết này, từ đó có thể đưa ra hướng bảo mật cho hệ thống của mình.