Hơn 6.700 máy chủ VMware vCenter hiện đang bị lộ diện trực tuyến và dễ dàng bị chiếm quyền kiểm soát nếu tin tặc khai thác thành công một lỗ hổng bảo mật mới được phát hiện trên nền tảng này. Từ đó có thể khiến toàn bộ hệ thống mạng của các công ty, tổ chức liên quan rơi vào tay tin tặc.

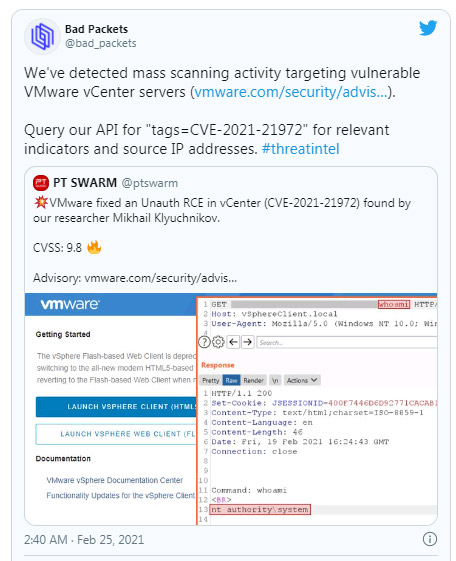

Theo tiết lộ từ công ty tình báo mối đe dọa không gian mạng Bad Packets, việc quét các thiết bị vCenter hiện đang được tiến hành trên quy mô lớn.

Trên thực tế, quá trình quét đã bắt đầu từ sáng ngày 25/2 sau khi một nhóm các nhà nghiên cứu bảo mật Trung Quốc công bố mã bằng chứng về khái niệm (proof-of-concept) đối với lỗ hổng đang được theo dõi với mã định danh CVE-2021-21972 – lỗ hổng khiến hàng ngàn máy chủ VMware toàn cầu trở thành mục tiêu của tin tặc.

Thông báo từ Bad Packets

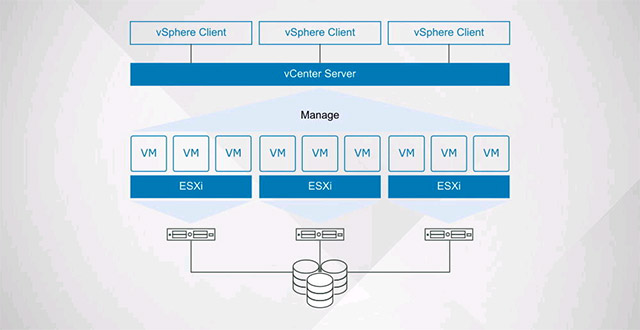

Lỗ hổng này ảnh hưởng đến vSphere Client (HTML5), một plugin của VMware vCenter. Vấn đề đáng nói ở chỗ VMware vCenter là loại máy chủ thường được triển khai bên trong các mạng doanh nghiệp lớn như một tiện ích quản lý tập trung mà thông qua đó, nhân viên CNTT sẽ quản lý các sản phẩm VMware được cài đặt trên các máy trạm cục bộ. Do đó, nếu máy chủ VMware vCenter bị tân công, hậu quả sẽ là rất khôn lường.

Năm ngoái, công ty bảo mật Positive Technologies đã phát hiện ra rằng kẻ tấn công có thể nhắm mục tiêu vào giao diện HTTPS của plugin vCenter này và thực thi mã độc với các đặc quyền nâng cao trên thiết bị mà không cần phải thông qua quy trình xác thực. Ngoài ra, việc khai thác lỗi này về cơ bản cũng chỉ là một yêu cầu cURL dòng đơn, điều này giúp các hacker dù có trình độ không thực sự cao vẫn có thể dễ dàng tự động hóa các cuộc tấn công.

Vai trò trung tâm của một máy chủ vCenter bên trong các hệ thống mạng doanh nghiệp khiến vấn đề này được phân loại là rất nghiêm trọng và đồng thời ngay lập tức được báo cáo cho VMware. Công ty hiện đã phát hành các bản vá chính thức vào ngày 23/2 vừa qua.

Bên cạnh đó, do hiện tại có một lượng lớn các công ty chạy phần mềm vCenter trên mạng của họ, Positive Technologies ban đầu dự định giữ bí mật thông tin chi tiết về lỗ hổng này cho đến khi quản trị viên hệ thống có đủ thời gian để kiểm tra và áp dụng bản vá.

Tuy nhiên, việc các nhà nghiên cứu Trung Quốc bất ngờ phát hành mã proof-of-concept về lỗ hổng đã khiến các doanh nghiệp không thể chần chừ trong việc áp dụng bản vá mới nhất. Đồng thời phía VMware cũng đã phải lập tức tiến hành quy trình quét miễn phí trên quy mô lớn đối với các hệ thống vCenter dễ bị tấn công.

Theo truy vấn của Shodan, hơn 6.700 máy chủ VMware vCenter hiện đang được kết nối với internet. Tất cả các hệ thống này đều dễ bị tấn công nếu các quản trị viên không áp dụng các bản vá CVE-2021-21972 vừa được VMware phát hành.

Về phần mình, phía VMware đã thực hiện rất nghiêm túc quy trình khắc phục lỗ hổng, ấn định điểm mức độ nghiêm trọng là 9,8/10, và hiện đang kêu gọi khách hàng cập nhật hệ thống của họ càng sớm càng tốt.

Do vai trò quan trọng và trung tâm của máy chủ VMware vCenter trong mạng doanh nghiệp, mọi sự xâm nhập vào thiết bị này đều có thể cho phép kẻ tấn công truy cập vào bất kỳ hệ thống nào được kết nối hoặc quản lý thông qua máy chủ trung tâm.